使用DirBuster寻找敏感文件和目录

DirBuster是一个多线程的应用程序,设计用于暴力破解Web 应用服务器上的目录名和文件名的工具。

目录

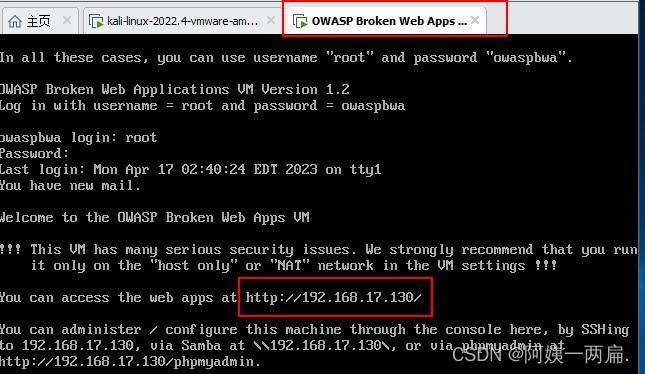

1.在VMware上打开OWASP_Broken_Web_App,查看靶场的IP,我的IP是192.168.17.130,如下图所示:

1.在kali linux的指定目录下新建dir_dictionary.txt并输入参数:

二、在kali linux中用图形界面打开dirbuster

3: 查看Results选项卡的参数: (结果是根据字典中的内容找出来的目录或文件)

一·实验准备.

1.在VMware上打开OWASP_Broken_Web_App,查看靶场的IP,我的IP是192.168.17.130,如下图所示:

二、爆破字典准备

1.在kali linux的指定目录下新建dir_dictionary.txt并输入参数:

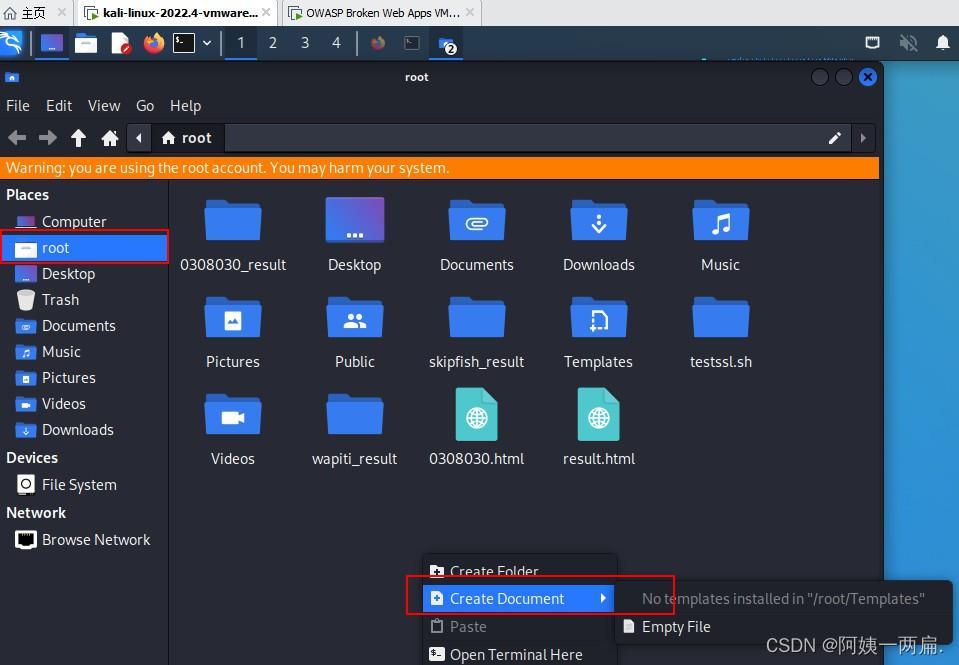

1.1:先双击进入 Home,右击新建文档,文档名字为:dir_dictionary.txt

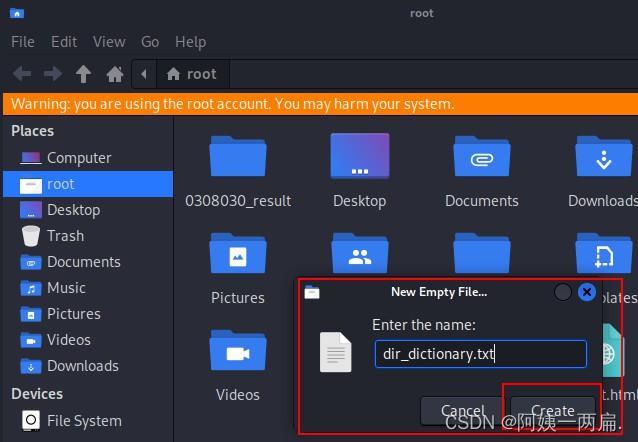

1.2:新建成功

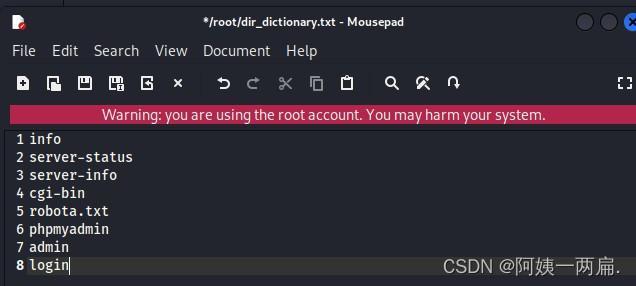

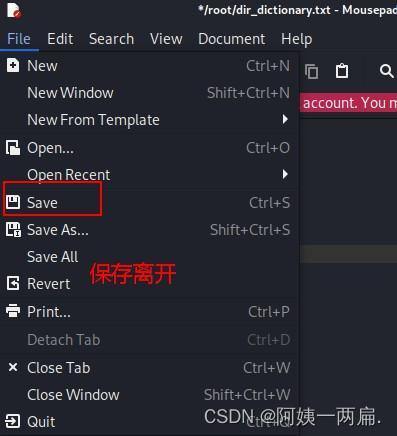

1.3:输入文档, 并保存退出:

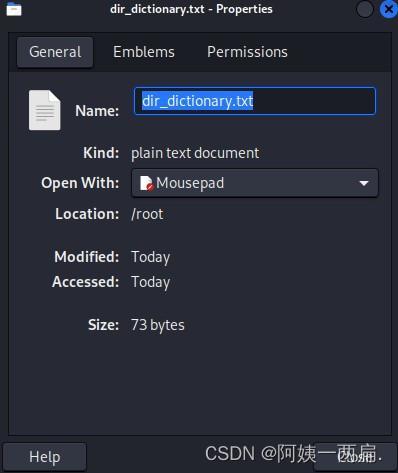

1.4:文档的位置root/dir_dictionary.txt

dir_dictionary.txt是爆破目录的字典,只要字典足够好(量大质量高),没有网站破不了。本次实验dir_dictionary.txt中的内容是:

info

server-status

server-info

cgi-bin

robots.txt

phpmyadmin

admin

login

二、在kali linux中用图形界面打开dirbuster

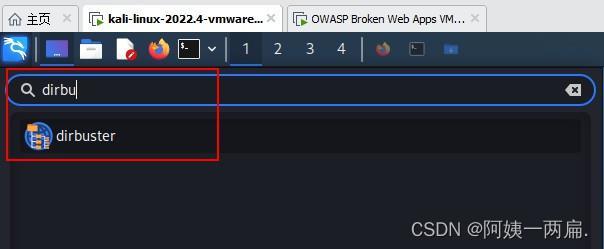

1.在菜单栏中打开dirbuster

2.在OWASP DirBuster中设置参数:

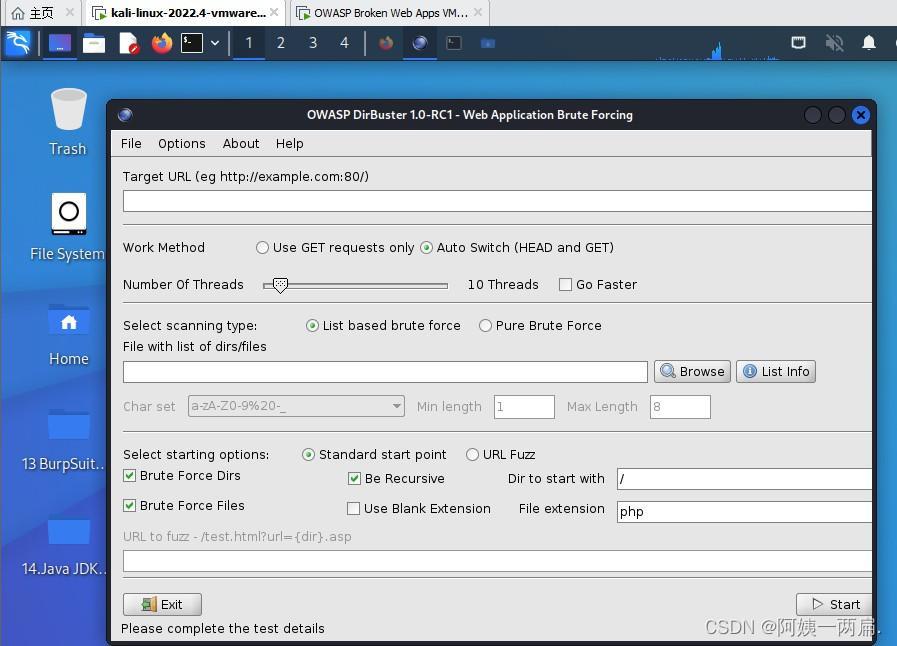

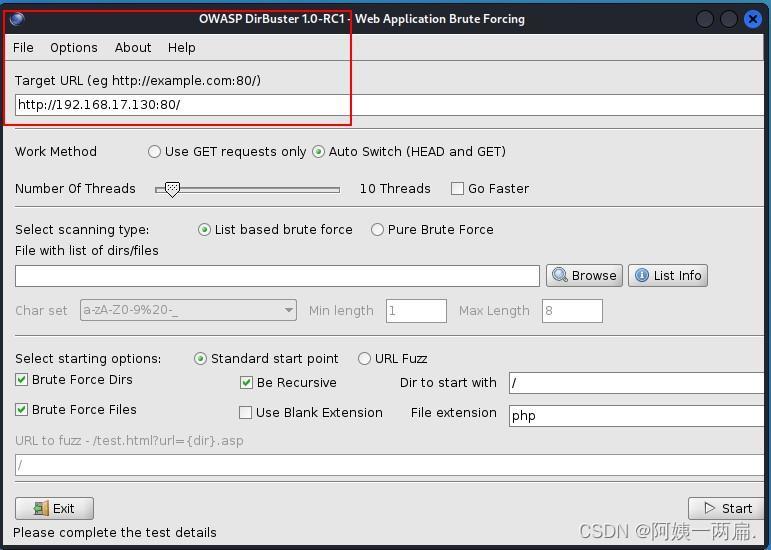

2.1:Target URL:输入要探测网站的地址(注意的是这个地址要加上协议,看网站是http还是https)将目标 URL 设置为 http://192.168.17.130:80/

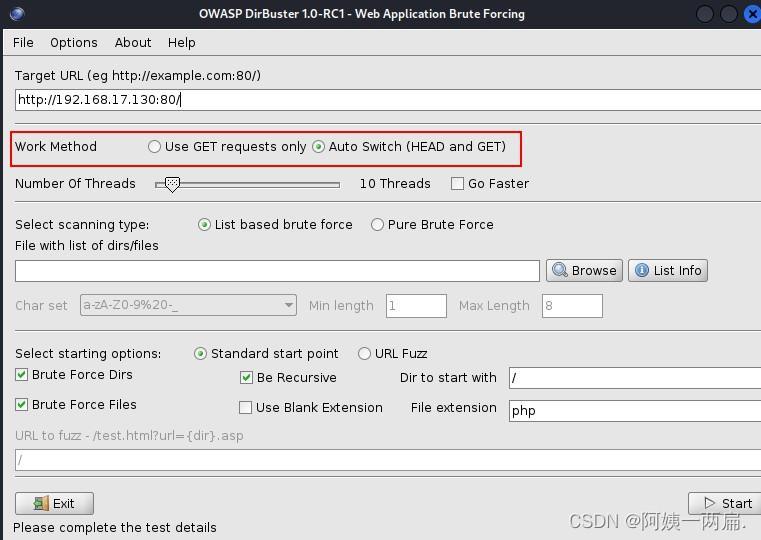

2.2: Work Method:选择工作方式

Use GET requests only(是get请求) Auto Switch(HEAD and GET)(是自动选择)

一般选auto switch的自动选择,它会自行判断是使用head方式或get方式。

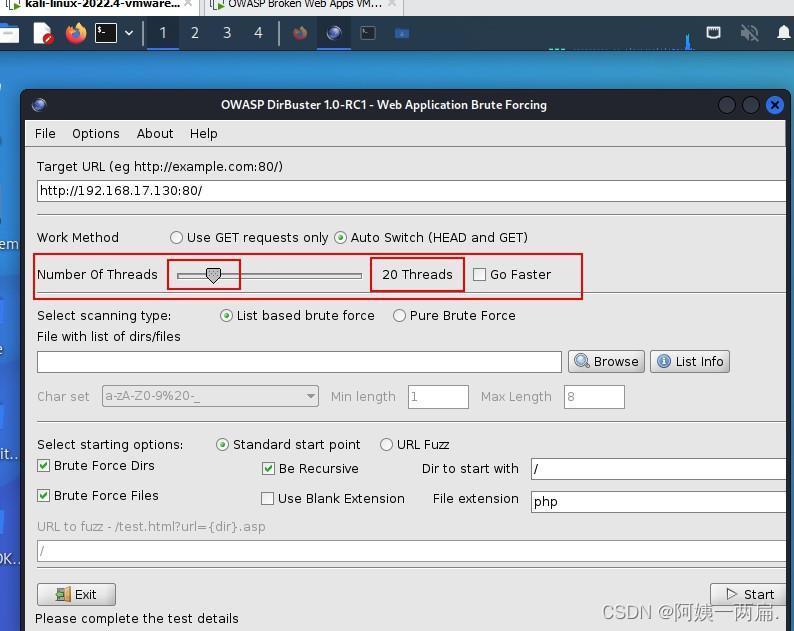

2.3:Number of Threats 选择扫描线程数 一般设置为30,我将本次实验线程数设置为20,(大家可自行设置,看看不同设置后运行的效果)

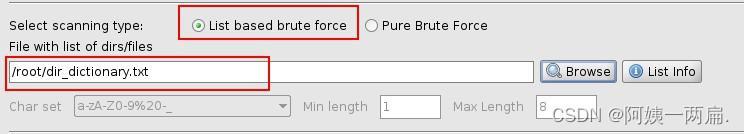

2.4:select scanning type 选择扫描类型:

list based brute force(使用字典扫描) 勾选它 选择Browse选择字典文件,用自己的文件,pure brute force(纯暴力破解)。

2.5 :File with list of dirs/files 选择基于列表的暴力破解,然后单击“Browse浏览”

在浏览窗口中,选择刚刚创建的文件 dir_dictionary.txt

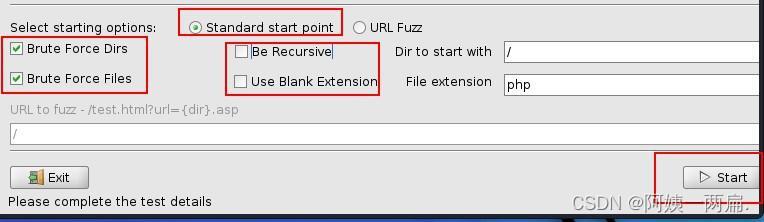

2.6: select starting options (固定标准的名字去搜) urlfuzz(按关键字模糊搜索)

(如果选择url fuzz,随后在url tofuzz框中输入{dir}即可)

本次实验选择Standard start point

选择Be Recursive(递归)的勾选,点击 Start (开始)

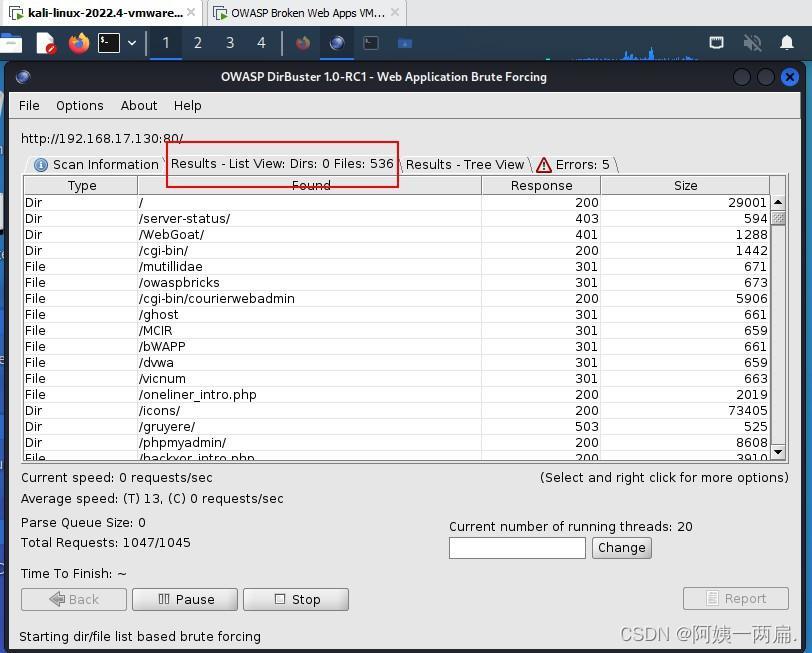

3: 查看Results选项卡的参数: (结果是根据字典中的内容找出来的目录或文件)

3.1:选项卡中的DIR 是directory的缩写(是目录的意思) 在DOS操作系统中DIR 用来查看磁盘中文件的命令,dir有很多的参数

比如新浪的分类目录为:dir.sina.com.cn

dir命令存在于Debian GNU/Linux、AmigaDOS 、TRS-DOS、RT-11、OpenVMS、TOPS-10、OS/8、CP/M系统等操作系统中。

多数操作系统(包括DOS及Windows)中dir命令基本上会列出目录中的文件及子目录的名称,也可以列出其文件大小,创建时间等相关信息,并且列出所在的磁盘、可用空间等信息。dir命令也可以寻找其文件名称符合特定条件的文件。

3.2:选项卡中的DIR (是文件的意思)

3.3:选项卡中的Response (这一列中的内容是数字,代表相应代码,不同的代码表示不同的含义)

200 成功:文件存在

404 未找到:服务器中不存在该文件。

301 永久移动:请求的网页已永久移动到新位置,这是重定向到给定的URL。等内容数字。

3.4:选项卡中的Size(表示文件夹或文件的大小)

4.总结:

Dirbuster是一种履带式和粗暴式的混合物; 它遵循它找到的页面中的所有链接,但也为可能的文件尝试不同的名称。这些名称可能位于与我们使用的文件类似的文件中,也可能由Dirbuster使用Pure Brute Force选项自动生成,并设置字符集以及生成的单词的最小和最大长度。

为确定文件是否存在,DirBuster使用服务器的响应代码。