VulnRecap 3/11/24 – JetBrains 和 Atlassian 问题仍然存在

目录

VMware 漏洞影响 ESXi、Workstation 和 Fusion

行进 4, 2024

JetBrains 服务器问题持续存在新漏洞

漏洞类型: 身份验证绕过.

问题: 两个身份验证绕过漏洞, CVE-2024-27198 和 CVE-2024-27199, 允许未经身份验证的攻击者利用 JetBrains TeamCity 服务器。 更严重的 CVE-2024-27198 允许威胁行为者接管整个服务器。 Rapid7 的研究人员于 2 月下旬发现了这些漏洞,并于 3 月发布了相关信息 4.

这些是与过去回顾中提到的不同的 JetBrains 漏洞。 我们在过去几个月中发现了多个漏洞,但这些都是新漏洞,不要与 2023 年的 CVE 混淆。新漏洞的潜在利用可能包括在 TeamCity 服务器上远程执行代码.

JetBrains 发布了 详细的博客文章 解释了发现漏洞的具体时间、与Rapid7的冲突以及JetBrains对发布漏洞信息的立场。 其立场是,立即向公众发布漏洞数据,使威胁行为者能够在客户有足够的时间修补问题之前利用这些问题.

然而, Rapid7 的政策 认为静默修补限制了经验丰富的 IT 专业人员参与保护网络和信息系统的方式。 由于这些差异,JetBrains 决定不与 Rapid7 协调披露漏洞信息.

修复: 将 JetBrains TeamCity 版本 2023.11.4 部署到所有支持它的服务器。 此版本包括安装文件和更新的 Docker 映像。 根据JetBrains的博文,新版本及相关安全补丁插件解决了两个身份验证绕过漏洞.

行进 5, 2024

苹果新漏洞需要快速修补

漏洞类型: 多个问题,包括内核安全绕过漏洞.

问题: 3月5日,苹果发布了 安全通知 其新操作系统 iOS 17.4 和 iPadOS 17.4。 这些新操作系统版本修复了多个 CVE。 其中两个更严重的漏洞是在内核中发现的 CVE-2024-23225 和在 RealtimeKit (RTKit) 中发现的 CVE-2024-23296。 当攻击者在内核中具有任意读写能力时,这两个漏洞都允许攻击者绕过标准内核内存保护.

新更新中修复的其他 CVE 包括 CVE-2024-23243(允许应用程序潜在地查看敏感位置数据)和 CVE-2024-23262(允许应用程序潜在地欺骗系统通知和用户界面).

修复: 尽快将 iOS 17.4 和 iPadOS 17.4 部署到所有支持它们的设备。 这些版本修复了 30 多个漏洞.

如果您的企业没有快速发现漏洞的好方法,请考虑投资 漏洞扫描产品 专为网站、应用程序或 DevOps 用例而设计.

VMware 漏洞影响 ESXi、Workstation 和 Fusion

漏洞类型: 释放后使用漏洞可能导致代码执行.

问题: CVE-2024-22252,释放后使用漏洞, 可能会允许威胁行为者 在 VMware 虚拟机上使用管理员权限执行代码. 这个问题 影响 VMware ESXi、Workstation 和 Fusion。 根据美国国家标准与技术研究所的说法,该漏洞包含在 ESXi 中的 VMX 沙箱中,但在 Workstation 和 Fusion 中,该漏洞可能会导致在安装了产品的计算机上执行代码.

受影响的具体产品包括:

- VMware ESXi

- VMware Workstation Pro / Player(工作站)

- VMware Fusion Pro / Fusion(融合)

- VMware Cloud Foundation(云基础)

修复: VMware 为用户创建了下表,以便他们知道要应用哪些固定版本:

行进 6, 2024

思科针对安全客户端漏洞提供修复版本

漏洞类型: 未经身份验证的远程攻击者发起的回车换行 (CRLF) 注入攻击.

问题: 思科的安全客户端软件存在漏洞, CVE-2024-20337, 允许攻击者完成回车换行注入攻击. 据思科称, 利用安全客户端漏洞后,攻击者可以执行任意代码或访问浏览器中的敏感数据,例如有效的 SAML 令牌。 无论攻击者利用了哪个用户的权限,都可以用来创建远程访问 VPN 会话.

据思科称,对用户提供的输入验证不充分会导致此漏洞。 它影响以下产品:

- Linux 安全客户端

- 适用于 macOS 的安全客户端

- Windows 安全客户端

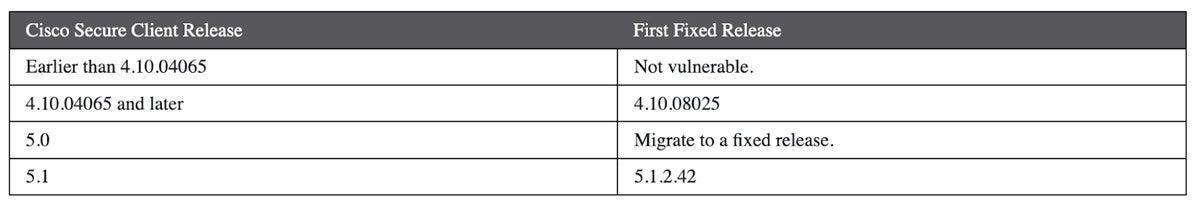

修复: 思科提供以下有关固定软件版本的信息:

针对 OpenEdge 漏洞发布概念验证

漏洞类型: 潜在的身份验证绕过.

问题: Progress Software的OpenEdge Authentication Gateway和AdminServer在以下版本中存在漏洞:

- OpenEdge 版本 11.7.18 及更早版本

- OpenEdge 12.2.13 及更早版本

- 开放边缘 12.8.0

据 Progress 称,当 OpenEdge 身份验证网关“配置了一个 OpenEdge 域,该域使用操作系统本地身份验证提供程序在 OpenEdge 主动版本支持的操作平台上授予用户 ID 和密码登录权限时,身份验证例程中的漏洞可能会导致未经授权的攻击”。尝试登录时的访问权限.”

当 OpenEdge Explorer (OEE) 和 OpenEdge Management (OEM) 连接到 AdminServer 时,可能会发生相同的未经授权的登录访问。 漏洞, CVE-2024-1403, 具有严重严重等级.

进展还注意到 AdminServer 登录始终容易受到攻击,因为它们仅支持操作系统本地登录。 仅当管理员将 OpenEdge 域配置为使用操作系统的本地身份验证提供程序时,OpenEdge 身份验证网关才容易受到身份验证绕过的影响.

Progress于2月下旬发布了通知; 在三月 6, Horizon3AI发布 OpenEdge 漏洞利用的概念证明。 感兴趣的用户可以在 GitHub 上获取概念验证,以及 更长的博客文章 提供详细的代码信息并引导专业人员完成 Horizon3AI 的流程.

修复: Progress Software已发布以下版本的OpenEdge LTS,其中修复了该漏洞:

- 11.7.19

- 12.2.14

- 12.8.1

行进 8, 2024

Confluence 漏洞的利用仍在继续

攻击类型: 远程代码执行.

问题: CVE-2023-22527, Atlassian Confluence 数据中心和 Confluence 服务器过时版本中的远程代码执行漏洞目前正在被积极利用。 Atlassian 在 1 月份披露了该漏洞,但威胁行为者继续利用该问题:VulnCheck 最近发布了一份 博客文章 并指出,截至 3 月份,该漏洞至少有 30 个独特的利用方式 8.

VulnCheck 还观察到多个利用实例使用 freemarker.template.utility.Execute,这很容易被端点检测和响应平台发现.

该漏洞影响以下Confluence数据中心和服务器版本:

- 8.0.X

- 8.1.X

- 8.2.X

- 8.3.X

- 8.4.X

- 8.5.0-8.5.3

修复: Atlassian 建议将您的 Confluence Data Center 或 Confluence Server 实例更新到最新版本之一:

- Confluence 数据中心和服务器:

- 8.5.4 (长期运输服务)

- 8.5.5 (长期运输服务)

- 仅限 Confluence 数据中心:

- 8.6.0 (仅数据中心)

- 8.7.1 (仅数据中心)

- 8.7.2 (仅数据中心)